In dem neuesten SAP Patchday aus Februar 2024 sind eine Reihe von Sicherheitslücken geschlossen worden. Diese Schwachstellen, von Code-Injections bis hin zu Cross-Site-Scripting, stellen erhebliche Risiken für Organisationen dar, die SAP-Software nutzen. Der Februar 2024 zeichnet sich durch zwei Hot News, sechs High, sieben Medium und einem Low Sicherheitsupdate aus.

Die wichtigsten geschlossenen Sicherheitslücken

Eine der schwerwiegendsten Schwachstellen betrifft den SAP Business Client. In den Versionen 6.5, 7.0 und 7.70 wurde eine Aktualisierung veröffentlicht, um Sicherheitslücken im Google Chromium Browser-Control zu schließen. Diese Schwachstelle, die eine hohe Schwere von 10.0 aufweist, könnte potenziell schwerwiegende Sicherheitsverletzungen verursachen, wenn das Update nicht durchgeführt wird.

Des Weiteren wurde eine Code-Injection-Schwachstelle in SAP ABA (Application Basis) entdeckt. Betroffen sind Versionen von 700 bis 75I. Die Schwere dieser Sicherheitslücke beträgt 9.1, was auf das Risiko nicht autorisierter Codeausführung hinweist.

Eine weitere kritische Sicherheitslücke betrifft das SAP NetWeaver AS Java, genauer gesagt die User Admin Application. Version 7.50 ist anfällig für Cross-Site-Scripting-Angriffe, was zu erheblichen Sicherheitsbedrohungen führen kann. Die Schwere dieser Schwachstelle wird mit 8.8 bewertet.

Zusätzlich wurde ein XXE-Vulnerability in SAP NetWeaver AS Java (Guided Procedures) identifiziert. Diese Schwachstelle betrifft Version 7.50 und weist eine hohe Schwere von 8.6 auf.

Eine kritische Schwachstelle betrifft das SAP CRM WebClient UI. Versionen wie S4FND 102, S4FND 103 und andere sind anfällig für Cross-Site-Scripting-Angriffe mit einer Schwere von 7.6 (CVE-2024-22130).

Mittelschwere Sicherheitslücken des SAP Patchdays im Februar 2024

Im Februar 2024 wurden auch mittelschwere Sicherheitsschwachstellen in verschiedenen SAP-Produkten identifiziert, die Unternehmen potenziell gefährden könnten.

Eine davon betrifft das SAP Bank Account Management (BAM). In den Versionen SAP_FIN 618, SAP_FIN 730 sowie S4CORE 100 und 101 wurde eine fehlende Autorisierungsprüfung entdeckt. Diese Schwachstelle könnte es Angreifern ermöglichen, auf vertrauliche Bankkontoinformationen zuzugreifen oder nicht autorisierte Transaktionen durchzuführen.

Des Weiteren wurde eine Cross-Site-Scripting (XSS)-Vulnerabilität in SAP CRM (WebClient UI) festgestellt. Betroffen sind Versionen wie S4FND 102, S4FND 103, WEBCUIF 731 und andere. Durch Ausnutzen dieser Schwachstelle könnten Angreifer bösartigen Code in die Webanwendung einschleusen und dadurch Datenlecks oder Sitzungsübernahmen verursachen.

Zusätzlich wurde eine Information-Disclosure-Schwachstelle im SAP NetWeaver Application Server ABAP (SAP Kernel) entdeckt. Versionen wie KERNEL 7.53, KERNEL 7.54 und andere sind betroffen. Ein Angreifer könnte vertrauliche Informationen aus dem System extrahieren oder zusätzliche Angriffe initiieren, wenn diese Schwachstelle ausgenutzt wird.

Dringende Maßnahmen erforderlich

Organisationen, die SAP-Produkte nutzen, werden dringend aufgefordert:

- Patches anwenden: Die sofortige Anwendung verfügbarer Patches und Updates ist entscheidend, um diese Schwachstellen zu mildern.

- Sicherheitsmaßnahmen implementieren: Zusätzliche Sicherheitsmaßnahmen wie Firewalls, Intrusion Detection Systems und regelmäßige Sicherheitsaudits sollten implementiert werden, um die Systemverteidigung zu stärken.

- Informiert bleiben: Überwachen Sie kontinuierlich Sicherheitshinweise von SAP und relevanten Cybersicherheitsbehörden, um über aufkommende Bedrohungen informiert zu bleiben.

Gerne helfen wir Ihnen bei der Installation der Updates. Kontaktieren Sie uns dafür einfach.

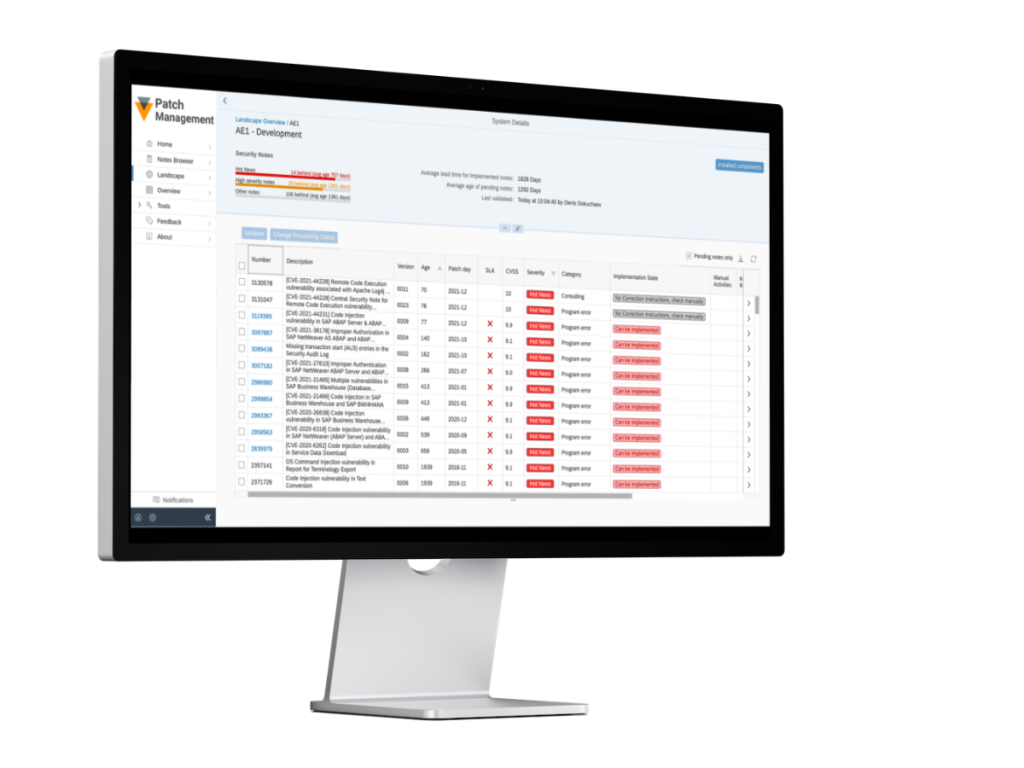

Nutzen Sie das SecurityBridge SAP Patch Management, um nie wieder ein wichtiges Update für Ihr SAP System zu verpassen!

Kontaktieren Sie uns, um mehr über SecruityBridge zu erfahren!

Kontaktieren Sie uns!